منابع مقالات معتبر بین المللی

پروژه - فرمت وردمنابع مقالات معتبر بین المللی

پروژه - فرمت وردفشرده سازی اطلاعات (ترجمه)…

چکیده

در دهه گذشته استفاده از فشرده سازی داده فراگیر شده است. از mp3 پلیرها گرفته که هدفن آن ها بیشتر در گوش جوانان (و همچنین افراد میانسال) قرار دارد تا تلفن همراه، DVD ها، و تلویزیون دیجیتال، فشرده سازی داده ها تقریبا جزء لاینفک فناوری اطلاعات به شمار می آید. وارد شدن این فشرده سازی داده ها در زندگی روزمره مان اشاره ای به میزان پیشرفت فناوری دارد. پیشرفت ها در این حقیقت بازتاب داده می شود که تفاوت هایی بین این مقاله و چاپ قبلی آن نسبت به نسخه اول و دوم وجود دارد. در چاپ دوم، ما تکنیک های جدید را اضافه کردیم که از زمان چاپ اول این مقاله، توسعه یافته است. در این چاپ هدف ما بیشتر مد نظر قرار دادن موضوعات مهمی همانند فشرده سازی صوتی می باشد، که به اندازه کافی در چاپ دوم مد نظر قرار داده نشده است. در طی این زمان چنین حوزه هایی متوقف نشده و تلاش کرده ایم تا اطلاعاتی در مورد پیشرفت های جدید ارائه دهیم. ما فصل جدید را در مورد فشرده سازی صوتی اضافه کردیم (که شامل توصیف الگوریتم mp3 می باشد). همچنین اطلاعاتی را در مورد استانداردهای جدید همانند استاندارد کدگذاری ویدئو و استانداردهای تصویری جدید اضافه کردیم. ما بعضی از موضوعات موجود در این مقاله را مد نظر قرار داده ایم، و در مجموع تکنیک های متنوع کارآمد فشرده سازی تصاویر و استانداردهایی را در یک فصل مجزا جمع آوری کردیم، و تعدادی از فصل های را به روز کرده، و اطلاعاتی را اضافه کرده ایم که احتمالا می بایست از ابتدا قرار می دادیم. با این وجود، تمام این موارد مقاله را پربارتر کرده است. به هر حال، هدف همچنان یکسان می باشد: که عبارتست از معرفی فن و علم فشرده سازی داده. توضیحات آموزشی در مورد بیشتر تکنیک های فشرده سازی رایج به دنبال این توضیح که چگونه این تکنیک ها برای فشرده سازی تصویر، گفتار، متن، صوت و ویدئو مورد استفاده قرار می گیرد، داده می شود. با مد نظر قرار دادن سرعت پیشرفت در این حوزه، به نظر می رسد که روش های جدید وجود دارد که در این مقاله نشان داده نشده است. برای اینکه شما را از این پیشرفت ها آگاه کنیم، ما در فواصل معین موضوعات بروز شده ای را از سایت mkp.com نشان می دهیم.

مخاطب

اگر شما در حال طراحی سخت افزار یا اجرای نرم افزار الگوریتم فشرده سازی می باشید، یا نیاز به مشورت با افرادی که در چنین طرح هایی فعالیت می کنند دارید، یا در توسعه برنامه کاربردی چندرسانه ای فعالیت دارید و دارای پیشینه ای در مهندسی کامپیوتر یا الکترونیک یا علوم کامپیوتر دارید، این مقاله برای شما مفید می باشد. ما همچنین مثال های زیادی را برای خودآموزی قرار داده ایم. همچنین بحث هایی را در مورد استانداردهای چندرسانه ای مختلف مطرح کرده ایم. هدف فراهم کردن تمام جزییاتی که برای اجرای استانداردها مورد نیاز می باشد نیست، بلکه هدف فراهم کردن اطلاعاتی می باشد که به شما کمک می کند تا بتوانید به درک و پیروی از معیارهای استاندارد بپردازید.

مطالب مرتبط

زبانهای برنامه نویسی…

دسته: کامپیوتر

حجم فایل: 239 کیلوبایت

تعداد صفحه: 70

چکیده

مسلما یکی از سودمندترین اختراعات بشر تا به امروز کامپیوترها بوده اند. دستگاه هایی که هزاران بار سریعتر از انسان فکر میکنند و سرعت عملشان به طرز غیر قابل باوری بالاست. سرعت و قدرت، امکان انجام خیلی از کارهایی را فراهم کردند که انسان به طور عادی از انجام آن ها عاجز بود. اما یک مشکل وجود داشت: این دستگاه ها به همان اندازه که قوی بودند، کم هوش هم بودند؛ آن ها به طور عادی هیچ عملی انجام نمی دادند مگر این که به صراحت از آن ها درخواست می شد. اما این درخواست چگونه باید صورت می گرفت؟ باید راهی برای گفتگو با آن ها پیدا می شد. و در این زمان بود که متخصصان تصمیم گرفتند زبان های مخصوصی را بوجود بیاورند تابتوانند با کامپیوترها گفتگو کنند. این زبان های مخصوص به اصطلاح زبان های برنامه نویسی کامپیوتر نام گرفتند. به نسل اولیه زبان های برنامه نویسی، زبان های سطح پایین گفته می شد، چرا که به سختی قابل یادگیری و به کارگیری بودند. پیاده سازی اعمالی ابتدایی توسط این زبان ها باعث می شد مدت ها وقت با ارزش برنامه نویسان گرفته شود. اما وضع به همین منوال نماند و با گذشت زمان زبان های جدیدی به وجود آمدند که آموختن آن ها راحت تر بود. طی سه دهه ی اخیر، صنعت کامپیوتر مورد هجوم انواع زبان های برنامه نویسی قرار گرفت.

مطالب مرتبط

پروژه کنترل ومانیتورینگ درصنعت…

دسته: برق

حجم فایل: 7621 کیلوبایت

تعداد صفحه: 140

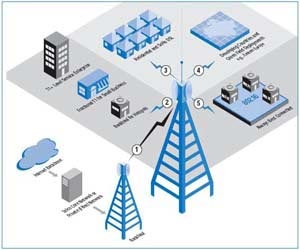

هنگامی است که چندین دستگاه را به هم متصل میکنیم اولین و واضح ترین دلیل صرفه جویی درسیمکشی است. کاهش کابل های بزرگ بخصوص اگر بهصورت سیمپیچ در آمده باشند یک مزیت آشکار محسوب میشود.

هر چند که هزینهی تجهیزات در سیستم های شبکهای بیشتر است ولی در فاکتورهایی مانند سیمکشی و خطاهای آن و نیروی انسانی صرفه جویی میشود و مدیریت قسمت های مختلف سیستم از طریق شبکه آسانتر است. شبکه کردن این امکان را به ما می دهد که چند صد دستگاه را به یک مسیر ارتباطی اصلی بدور از سیمکشی اضافی متصل نماییم بویژه وقتی که سیستم ها از آستانه 100 اتصال I/O (ورودی /خروجی) گذشتند هزینه اضافی سخت افزار شبکه با صرفه جویی در زمان سیمکشی خنثی میشود

دراین پروژه شامل:

فصل 1 – شبکه های صنعتی

فصل 2 – نرم افزار plc

فصل 3 – نرم افزار wincc

فصل4 – ارتباط میانplc و wincc 125

مطالب مرتبط

دانلود گزارش کارآموزی آشنایی با دوربین های مدار بسته…

- دانلود گزارش کارآموزی آشنایی با دوربین های مدار بسته در شرکت خدماتی آرین کاران دنا

- مقدمه یکی از اهداف اساسی و بسیار مهم سیاستگذاران ایجاد ارتباط منطقی و هماهنگ صنعت و محیط کار با دانشگاه و دانشجو می با شد که هم در شکوفائی ورشد صنایع موثر بوده و هم دانشجویان را از یادگیری دروس تئوری محظ رهایی داده و علم آنها را کاربردی تر کرده و باعث می شود آن را در عرصه عمل، آزموده و به مشکلات و نا بسامانیهای علمی و عملی محیط کار آشنا شده و سرمایه وقت خویش را در جهت رفع آنها مصرف نمایند، که برای جامعه در حال توسعه ما از ضروریات می با شد.

با این مقدمه شاید اهمیت و جایگاه درس دو واحدی کارآموزی برای ما روشنتر شده و با نگاهی دیگر به آن بپردازیم.

- پیشگفتار

- مقدمه

- میزان رضایت دانشجو از این دوره

- فصل اول

- (آشنایی کلی با مکان کارآموزی)

- معرفی محل کارآموزی

- فصل دوم

- (ارزیابی بخشهای مرتبط با رشته علمی کارآموزی)

- ۱- آشنایی با شرکت خدماتی آرین کاران دنا

- ۲- آشنایی با دوربین های مدار بسته

- فصل سوم

- (آزمون آموخته ها، نتایج و پیشنهادات)

- دوربین های مداربسته

- چرا باید از دوربین مداربسته استفاده کنیم؟ مراحل استاندارد جهت اجرای یک پروژه نظارت تصویری:

- بررسی تئوری و اجزای اصلی سیستم

- جمع آوری اطلاعات شرکت های موجود

- تهیه RFP

- دریافت اطلاعات محصولات در دسترس

- بررسی سیستم از لحاظ سازگاری با سایر سیستم ها

- بررسی دقیق پارامترهای مختلف سیستم از لحاظ تئوری و تجربیات موجود جهانی

- بررسی کلی استانداردهای در دسترس

- مقایسه فنی و اقتصادی راه حل های بهینه از جهات مختلف

- انتخاب راه حل، محصول و شرکت نهایی

- مستند سازی کلیه خواسته ها از سوی حراست و کاربر نهایی

- مکان یابی دقیق محل های نصب

- اجرای کلیه امور مربوط به نصب

- تست و راه اندازی سیستم

- تهیه کلیه نقشه ها و مستندات سیستم

- تهیه اصول کاربری سیستم

- تهیه ساختار و برنامه تعمیر و نگهداری

- مستند سازی و به روز رسانی اطلاعات جمع آوری شده در طول پروژه

- نکات فنی:

- در ادامه به طور مختصر به بررسی مهم ترین پارامترها می پردازیم.

- رزولوشن:

- خط بیشتر = رزولوشن بالاتر = کیفیت تصویر بهتر

- میزان حساسیت / کمترین نور محیط:

- سرعت لنز:

- سرعت Shutter:

- فاکتورهای تاثیر گذار برروی کیفیت لنز:

- ارسال اطلاعات برروی شبکه

- شبکه مورد استفاده:

- نرم افزار مرکزی:

- نحوه کابل کشی:

- UPS:

- دکل جهت نصب دوربین:

- نصب برق گیر:

- تامین روشنایی پایدار:

- سیستم صوتی:

- سایر ورودی ها و خروجی ها:

- کاربران راه دور:

- آشنایی با سیستم های امنیتی

- امکانات جلوگیری از جنایت

- الف: امکانات تشخیص ورود غیر قانونی

- ب: نظارت توسط فراد (کارمندان)

- سیستم های مدار باز Open Circuit system))

فایل ورد (Word) قابل ویرایش

مطالب مرتبط

امنیت دستگاه مجازی مبتنی بر کرنل…

- عنوان انگلیسی مقاله: Kernel-based Virtual Machine (KVM) security

- عنوان فارسی مقاله: امنیت ماشین مجازی مبتنی بر کرنل.

- دسته: کامپیوتر و فناوری اطلاعات

- فرمت فایل ترجمه شده: WORD (قابل ویرایش)

- تعداد صفحات فایل ترجمه شده: 61

- ترجمه سلیس و روان مقاله آماده خرید است.

خلاصه

شما می توانید به پشتیبانی و حمایت ماشین مجازی مبتنی بر کرنل (KVM) با توسعه ویژگی های امنیتی ماشین مجازی مبتنی بر کرنل، همانند پیکره بندی جداسازی شبکه، تامین امنیت ابزارهای ذخیره سازی، پیکره بندی مدیریت از راه دور امن، ایزوله سازی ماشین های مجازی با سرویس sVirt، جلوگیری ازشرایط رد سرویس با گروه های کنترل، و حفاظت از داده های غیرفعال از طریق رمزدار کردن دیسک بپردازید.

– امنیت میزبان

– مبنای محاسبه معتبر

– جداسازی شبکه میزبان

– تامین ابزارهای ذخیره سازی در بخش های محلی سفارشی یا بر روی سیستم فایل شبکه

– ایجاد مطلب sVirt ایستا

– گروه های کنترل شده

– حفظ دستگاه های مجازی

امنیت میزبان

آگاهی از مبنای محاسبه معتبر (TCB) ، چگونگی پیکره بندی شبکه برای تفکیک سیستم های عامل میزبان و مهمان، و چگونگی سفارشی کردن محل ذخیره سازی برای دستگاه ذخیره سازی مبنای محاسبه معتبر.

مبنای محاسبه معتبر (TCB) ترکیبی از سخت افزار و نرم افزار در سیستم کامپیوتری می باشد که سیاست امنیتی یکپارچه ای را به اجرا در می آورد. TCB معمولا شامل بخش هایی می باشد که برای امنیت سیستم، همانند سخت افزار، نرم افزار، تدابیر امنیتی، و اجزای دیگر مهم می باشد. TCB به کنترل و تایید دسترسی به منابع سیستم و تایید یکپارچگی سیستم می پردازد. در محیط KVM، کل TCB شامل TCB میزبان، KVM، و QEMU می باشد.

نوع کنترل کننده کیفیت امنیت هایپروایزر را تامین نمی کند. نوع 1 کنترل کننده ایمن تر از نوع 2 کنترل کننده بوده و نوع 2 ایمن تر از نوع 1 کنترل کننده می باشد.

ص 2

در عوض TCB کنترل کننده به تامین کیفیت امنیت کنترل کننده می پردازد. به طور مشخص، اندازه، پیچیدگی، طرح، و اجرای TCB به تامین کیفیت امنیت کنترل کننده می پردازد. برای مثال، یک کنترل کننده بزرگ با طرح کیفی بسیار ایمن تر کنترل کننده های کوچک با طرح های ضعیف تر می باشد. به هر حال اندازه و پیچیدگی TCB افزایش می یابد، پیچیدگی مربوط به تعیین کیفیت طرح و اجرا همچنین افزایش می یابد. این پیچیدگی به صورت تعریفی با در نظر گرفتن کدهایی که می بایست تایید گردند، بالا می روند. بنابراین، برای دسترسی به حداکثر امنیت، بیشتر سیستم های عامل اندازه و پیچیدگی TCB را تا جایی که امکان دارد کاهش می دهند. اندازه TCB مستقیما کیفیت امنیت کنترل کننده ها را تحت تاثیر قرار می دهد. هر چه TCB بزرگتر باشد، TCB احتمالا دارای باگ های بیشتری بوده و به این ترتیب کنترل کننده ها دارای امنیت کمتری می باشند. به منظور کاهش اندازه TCB در KVM، شما می توانید تعداد کدها را که در سیستم عامل میزبان به اجرا در می آید، به حداقل برسانید. برای مثال شما می توانید برنامه کمکی شبکه که به اجرای سیستم عامل میزبان می پردازد، غیرفعال کنید. دلیل دیگر برای کاهش اندازه و پیچیدگی TCB کمک به امکان پذیر شدن موارد تایید شده رسمی، همانند تایید معیارهای معمول می باشد. اندازه TCB مستقیما هزینه مراحل تایید TCB را تحت تاثیر قرار می دهد.

پیکره بندی شبکه مبزبان مشخص می کند که چگونه می توان به تفکیک سیستم عامل میزبان از مهمان پرداخت و اینکه چگونه می توان از فعالیت شبکه KVM برای تفکیک سیستم عامل میزبان از یکدیگر استفاده کرد.

تفکیک شبکه میزبان شما می توانید امنیت شبکه را با پیکره بندی یک رابط شبکه برای میزبان و رابط شبکه مجزا برای سیستم های عامل مهمان، افزایش دهید. معمولا، فعالیت هایی که شما از سیستم عامل میزبان به اجرا در می آورید، همانند راه اندازی و توقف دستگاه های مجازی، نیازمند تایید صلاحیت می باشند. معمولا، تعداد کمی از کاربران معتمد با تایید صلاحیت بالا وجود دارند. فعالیت هایی که شما از سیستم عامل میزبان به اجرا در می آورید نیازمند تایید صلاحیت سطح پایین می باشند. معمولا تعداد زیادی از کاربران با تایید صلاحیت سطح پایین وجود دارند. برای بالا بردن امنیت میزبان، به پیکره بندی رابط شبکه برای میزبان و یک رابطه شبکه مجزا برای سیستم عامل مهمان بپردازید. در این پیکره بندی، ترافیک شبکه برای میزبان بر روی شبکه های فرعی مختلفی نسبت به ترافیک شبکه برای سیستم های عامل مهمان، جا به جا می شود. این پیکره بندی امنیت را به روش های زیر بالا می برد.

– کمک به تفکیک کردن سیستم عامل میزبان از مهمان.

ص 3

– کمکی به جلوگیری از کاربران مخرب با تایید صلاحیت پایین، از نفوذ در سیستم عامل میزبان و حمله به سیستم های عامل میزبان یا مهمان می کند.

- فرمت: zip

- حجم: 5.59 مگابایت

- شماره ثبت: 411